Remettons tout cela en musique et replaçons les choses de façon compréhensible.

Continuer la lectureArchives de catégorie : Authentification

OIDC

OIDC en bref (page générée par ChatGPT)

🔐 OpenID Connect (OIDC) est un protocole d’authentification construit sur OAuth 2.0.

- OAuth2 → autorise une appli à accéder à des ressources pour un utilisateur.

- OIDC → ajoute la vérification de l’identité de l’utilisateur.

👉 Il permet donc le Single Sign-On (SSO) et la délégation d’authentification (ex. “Se connecter avec Google”).

Continuer la lectureActive Directory et GPO

Dans un environnement Windows, les GPO sont incontournables. GPO signifie Group Policy Object, soit en français objet de stratégie de groupe. C’est un composant central d’Active Directory dans les environnements Windows, utilisé pour gérer et appliquer des configurations sur les ordinateurs et les comptes utilisateurs d’un domaine.

Continuer la lectureModèle d’administration Active Directory

Selon l’ANSSI : Le modèle d’administration en niveaux se concentre sur la gestion de l’escalade non autorisée des privilèges dans un environnement Active Directory. Ce modèle, initialement proposé par Microsoft, définit trois niveaux d’administration qui sont les suivants :

Continuer la lectureRODC

Un RODC est un nouveau type de contrôleur de domaine qui héberge des partitions en lecture seule de la base de données Active Directory. À l’exception des mots de passe de compte, un RODC contient tous les objets et attributs Active Directory qu’un contrôleur de domaine accessible en écriture détient.

OpenID/OAuth 2.0

OpenID 1.0, OpenID 2.0, OpenID Connect.

Continuer la lectureMot de passe Windows

Un développeur senior de Microsoft (Steve Syfuhs) tient un blog très intéressant (et forcément pertinent) sur la sécurité de Windows, en décrivant le fonctionnement de plusieurs fonctionnalités de sécurité, dont le mot de passe (sous Windows). Je vais tenter un résumé-traduction.

Continuer la lectureZerologon

Cookie

Qui aurait imaginé l’importance de ce petit fichier informatique, inventé quasiment en mode bidouille, et sur lequel repose aujourd’hui tant de fonctions y compris de sécurité ?

Continuer la lectureWindows vault

Ben zut : jusqu’à aujourd’hui, je n’avais pas connaissance de l’existence de ce machin. Bien qu’il soit parfaitement logique que Windows dispose d’un vault, cet outil est très peu mentionné dans la littérature. Qu’est-ce donc ? Comment marché-ce ?

Continuer la lectureL’avenir du mot de passe

Le mot de passe est mort. Vive le mot de passe. On nous vend la mort du mot de passe un peu partout. Il faut dire qu’on ne peut plus rien vendre concernant le mot de passe, vu que tout a été dit ou fait sur le sujet. Donc il faut trouver un autre os à ronger.

Continuer la lectureTOTP

TOTP signifie Time-Based One-Time Password Algorithm. Bien. Les choses sont posées.

Continuer la lectureAuthentification par assertion

La technique de l’authentification basée sur des assertions (ou « claims-based identity ») est un concept extrêmement intéressant sur lequel est basé SAML. Un des principaux attraits de cette technologie est de permettre la fédération d’identité.

Principes

Très concrètement, un système de jetons de sécurité (STS an anglais, pour Security Token Service) permet la gestion de l’identité d’un utilisateur (et de ses droits). Un des grands intérêts de ce concept est de permettre des relations de confiance entre STS, ce qui permet à différents systèmes d’authentification de propager une identité, et donc de créer des fédérations d’identité.

Les briques

Il y a 3 composants dans un tel système :

- Le fournisseur d’identité, qui est un STS ;

- Un fédérateur d’identité, qui est aussi un STS ;

- Une bibliothèque permettant d’utiliser les jetons, au niveau de l’application cible.

Chez Microsoft

Microsoft permet la mise en œuvre d’un tel mécanisme soit dans son propre système d’information, soit dans le cloud.

Attention : L’Active Directory d’Azure est différent de l’Active Directory classique, car ses fonctionnalités sont limitées à celles utiles pour la gestion d’identité. Il n’y a par exemple rien sur la gestion des politiques des postes Windows rattachés, ce qui est une fonctionnalité très importante dans Active Directory.

Dans le cas où on part d’un fournisseur d’identité interne (ex : Windows Server Active Directory with ADFS) pour se connecter à une application externe via Azure Active Directory, on a besoin d’une synchronisation entre le fournisseur d’identité et le fédérateur. ==> A creuser. A contrario, on peut utiliser Azure AD Access Control en tant que fédérateur d’identité, où la synchronisation est inutile, ce qui est beaucoup plus propre.

Voir aussi

Auth0

FIDO

FIDO est une alliance créée (en 2012) à l’origine par PayPal et quelques autres acteurs afin d’essayer d’établir un protocole d’authentification sans mot de passe.

Dès 2013, Google, Yubico et NXP1 s’y joignent pour répondre à une problématique forte chez Google de lutte contre le phishing. Pour cela, l’industrie avait besoin d’un standard pour une authentification « forte », et très vite l’idée d’un facteur matériel a été présentée par ces acteurs, avec un protocole ouvert et donc utilisable par tous.

L’acronyme FIDO correspond à Fast IDentity Online, ce qui souligne bien l’orientation web des protocoles. Les grandes étapes historiques de cette alliance sont ici.

FIDO « 1 »

Le besoin initial était de renforcer l’authentification sur des services web ; il était donc naturel d’introduire un second facteur en complément du mot de passe. Fin 2014, les normes FIDO UAF et FIDO U2F sont publiées simultanément.

Premiers protocoles

UAF

UAF correspond à Universal Authentication Framework, qui propose un protocole d’authentification sans mot de passe, à base de cryptographie.

U2F

U2F est la norme concernant le second facteur d’authentification, ou Universal 2nd Factor en anglais, également à base de cryptographie.

A quoi ça sert ?

Grâce à ces normes, on garantit la valeur de l’authentification puisqu’on sait comment cette dernière est établie. Garantir ne signifie pas que l’authentification est parfaite mais qu’on en connaît les mécanismes, et qu’on peut ainsi gérer correctement le risque associé.

Certification

En bonus, une certification peut ainsi être réalisée sur les dispositifs concernés : en utilisant un dispositif FIDO, on sait donc parfaitement comment ce dernier fonctionne. Par la suite, les travaux concernant la certification vont continuer pour suivre l’évolution des technologies et l’accompagner.

La suite

Des travaux viendront compléter ces premières normes, en standardisant les échanges via Bluetooth et NFC, en incluant la biométrie, etc.

FIDO2

En 2016, l’alliance poursuit son travail avec un objectif ambitieux, à savoir créer une norme reconnue pour l’authentification forte sur internet (sur le web).

Pour cela, l’alliance pouvait se baser sur les travaux de la première norme et en 2018 le protocole fut intégré comme candidate recommandation par le W3C, ouvrant la porte à la reconnaissance en tant que standard international de ce qui était en train de devenir FIDO2.

FIDO2 vs. webAuthn

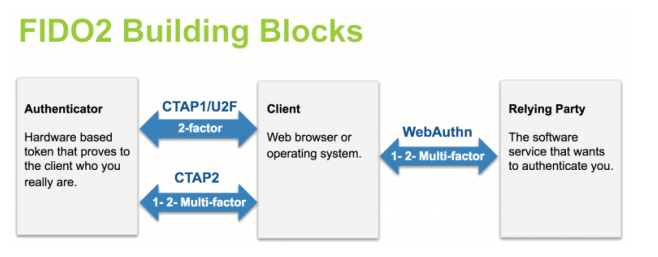

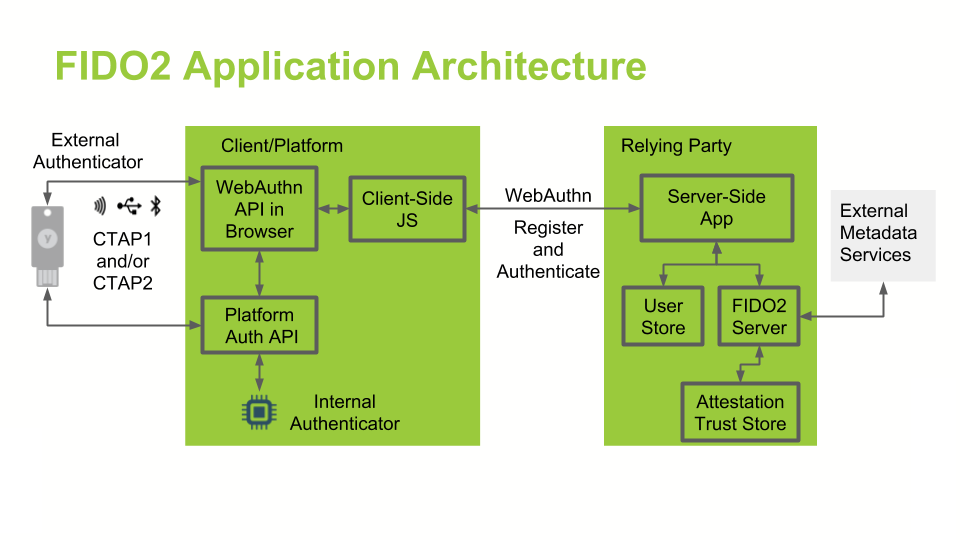

FIDO2 est un ensemble de spécifications, comprenant deux parties :

- webAuthn qui est une ensemble de spécifications du W3C, dont le but est d’établir des standards pour le Web ;

- CATP qui est un ensemble de spécifications de l’alliance FIDO décrivant un protocole d’authentification entre un client et un dispositif d’authentification communiquant via USB, Bluetooth ou NFC.

Les avantages selon FIDO

Sécurité

FIDO utilise un mécanisme cryptographique pour assurer l’authentification à un site. Chaque authentifiant est unique pour chaque site, le secret ne quittant jamais le dispositif FIDO.

Facilité d’utilisation

La facilité d’utilisation provient du dispositif FIDO lui-même, qui gère la partie cryptographique avec le site web. L’authentification sur le dispositif lui-même peut être celui que le client désire (parmi ce qui existe), et est réalisée localement, sans échange avec le serveur web.

Types d’authentification pris en charge

FIDO versions 1 et 2 permettent plusieurs types d’authentification, en combinant les différentes possibilités. En ce ce qui concerne FIDO2 :

- Un seul facteur : identité + identifiant (« credential ») FIDO2

- Second facteur (complément du 1er) : identité + mot de passe + identifiant FIDO2

- Un seul facteur, sans mot de passe : clé cryptographique (« resident key ») FIDO2 stockée sur le dispositif FIDO2

- Deux facteurs (MFA) « sans mot de passe » : clé cryptographique FIDO2 + code PIN

Les dispositifs FIDO2 sont également rétro-compatibles avec l’authentification FIDO U2F :

- Un seul facteur : identité + identifiant FIDO U2F

- Second facteur: identité + mot de passe + identifiant FIDO2 U2F

Points clés

- Les identifiants FIDO2 sont basés sur une paire de clé cryptographique de type asymétrique.

- Le fournisseur d’identité (« identity provider », ou IdP) valide l’identité de l’utilisateur et associe une clé publique FIDO2 à un compte utilisateur (phase d’enregistrement, souvent appelée improprement enrolement en français).

- L’identifiant (« credential ») FIDO2 peut être généré sur un support matériel (clé physique, smartphone, PC portable…) ou par logiciel, selon la politique choisie.

- L’authentification utilise une clé cryptographique liée au dispositif d’authentification et, en option, un autre facteur qui peut être de type « ce que je sais » (code PIN) ou « ce que je suis » (biométrie). Cet identifiant complémentaire (PIN ou biométrie) n’est pas diffusé entre les dispositifs d’authentification et n’est pas partagé avec aucun serveur. Il est stocké uniquement sur le dispositif d’authentification.

- La clé privée de l’utilisateur (de la paire de clé asymétrique) ne quitte jamais le dispositif d’authentification. Le serveur d’authentification ne conserve que la clé publique associée au compte de l’utilisateur durant la phase d’enregistrement.

- La saisie du code PIN, la présentation de la biométrie, ou l’appui sur le bouton présent sur le dispositif sert à débloquer la clé privée afin de signer cryptographiquement les données envoyées au fournisseur d’identité dans l’assertion. Les données signées contiennent également l’indication d’utilisation ou non d’un code PIN ou de la biométrie. La demande d’authentification se poursuit à partir du moment que le fournisseur d’identité a vérifié l’assertion d’authentification.

Hello ?

- https://techcommunity.microsoft.com/t5/Windows-IT-Pro-Blog/Windows-Hello-FIDO2-certification-gets-you-closer-to/ba-p/534592

- https://www.zdnet.fr/actualites/windows-10-dit-hello-a-la-fin-des-mots-de-passe-avec-fido2-39884405.htm

Sources

- https://fidoalliance.org/specifications

- https://www.globalsecuritymag.fr/7-choses-que-vous-avez-toujours,20180829,80528.html

- Site officiel FIDO

- FIDO2 : le nouveau standard pour une connexion Web sécurisée, Ionos

- FIDO2, le Nouveau Standard pour l’authentification Passwordless, Ping Identity

- WL Trusted Authentication, equensWordLine

- Le standard WebAuthN, W3C

- Guide pour développeur pour intégration de WebAuthN, Best Practices et checklist, Yubico

- FIDO2: Solving the Password Problem – Kudelski Security Research

- WebAuthn/FIDO2: Verifying responses | by Ackermann Yuriy | WebAuthn Works | Medium

- FIDO2 Deep Dive: Attestations, Trust model and Security – Kudelski Security Research

- http://www.zdnet.fr/actualites/iphone-5s-la-securite-du-lecteur-biometrique-deja-contournee-39794213.htm

- https://www.noknok.com/sites/default/files/whitepapers/nnltechnicalwhitepaper.pdf

- http://fidoalliance.org/adoption/fido-ready

- http://www.biometricupdate.com/201402/paypal-and-samsung-launch-fido-authentication-and-fingerprint-payments-for-samsung-galaxy-s5

- http://fr.ubergizmo.com/2014/03/galaxy-s5-lecteur-empreinte-digitale-aurait-problemes/

- http://www.biometricupdate.com/201402/bank-of-america-joins-the-fido-alliance

- https://www.nextinpact.com/news/106385-connexion-securisee-api-webauthn-presque-finalisee-premiere-yubikey-fido2.htm

Sujets connexes

Authentification web

A regarder :

- La théorie, l’alliance

- Principes, programmes, working Groups

- L’architecture

- Sécurité du stockage

- Versus biométrie

- Inter-opérabilité

- Développements, API

Attaques 2FA

- https://breakdev.org/evilginx-advanced-phishing-with-two-factor-authentication-bypass/

- https://techcrunch.com/2018/05/10/hacker-kevin-mitnick-shows-how-to-bypass-2fa/