Voir aussi Le doigt dans l’œil de la biométrie (nextinpact.com).

La biométrie n’est pas, selon moi, adaptée aux processus informatiques. Point final. Et je ne parle même pas des problèmes d’implémentation1… Alors pourquoi ça a le vent en poupe ?

- Parce qu’il existe désormais des dispositifs grand public, comme sur les smartphones ;

- Parce que c’est confortable ;

- Parce que ça donne un faux sentiment de sécurité ;

- Parce que le marketing crie plus fort que la sécurité.

Alors pourquoi on nous en vend autant ? Parce qu’on peut en vendre, justement. Avant on ne pouvait pas, car les lecteurs biométriques étaient trop chers. Maintenant qu’ils sont bon marché, on profite de leur prétendue sécurité, issue probablement de l’image véhiculée par le cinéma de science fiction.

Définition

Un système de contrôle biométrique est un système automatique de mesure basé sur la reconnaissance de caractéristiques propres à l’individu (définition du CLUSIF). Il peut en être fait différents usages, mais en informatique, on l’utilise quasi-exclusivement dans des processus d’authentification.

Historiquement, la biométrie est une innovation datant de la préhistoire2 : les artistes utilisaient déjà la forme de leur main3 pour signer leurs peintures, ce qui constitue une forme d’identification biométrique (avec trace, cf ci-dessous).

Facteur d’authentification

Tout d’abord, il faut se rappeler ce qu’est un facteur d’authentification : un moyen de prouver au système que vous êtes bien celui que vous prétendez être.

L’illusion de la sécurité

Tout d’abord, le sentiment de sécurité en ce qui concerne la biométrie provient de l’idée fallacieuse que nous sommes les seuls à disposer des originaux : nos empreintes digitales, la forme de notre main, et donc de toutes les caractéristiques utilisées en biométrie.

Pour commencer, cela est tout d’abord variable selon le type de caractéristique utilisé. La CNIL propose une classification en trois grands groupes4.

Classification CNIL (ancienne)

- Biométrie sans trace

- Biométrie avec trace

- Biométrie intermédiaire

Les caractéristiques biométriques sans trace sont celles qu’on ne peut que lire, sans pouvoir les copier ou ne recueillir un échantillon. Le scan du réseau veineux de la main est un exemple de système de biométrie sans trace : seul un capteur peut lire la forme voulue, on ne peut pas la reproduire (c’est-à-dire qu’on ne sait pas faire de main artificielle ayant les mêmes caractéristiques), et l’utilisateur ne laisse pas derrière lui de trace permettant de retrouver ses caractéristiques biométriques. Les systèmes sans trace sont a priori les meilleurs candidats pour l’authentification biométrique.

Les systèmes avec traces semblent moins propices à l’utilisation, car ils sont par définition ceux où l’utilisateur peut laisser des traces, soit lors de l’authentification, soit en dehors. L’empreinte digitale en est l’exemple parfait : nous laissons nos empreintes partout, ce qui a fait dans un premier temps la joie des policiers de l’identification criminelle, et ce qui fait ou fera la joie des pirates d’ici peu.

Les systèmes intermédiaires sont entre les deux : ils ne laissent pas de trace directement, mais il est (plus ou moins) facile de se procurer un échantillon. La voix, la forme du visage ou la forme de l’iris en font partie. La voix peut être enregistrée, notre visage peut être retrouvé partout, y compris maintenant grâce aux système de vidéosurveillance.

Nouvelle doctrine CNIL

La CNIL considère désormais que toutes les biométries sont à traces. Je trouve ça un tantinet exagéré, mais pourquoi pas : nous laissons tellement de traces directes ou indirectes de nos jours… La biométrie veineuse doit encore être sans trace, mais elle reste trop contraignante pour atteindre le grand public.

De fait, la CNIL classe les solutions en fonction du contrôle que l’utilisateur peut exercer sur la biométrie :

- Solutions où l’utilisateur garde le contrôle complet de la biométrie (exemples : l’empreinte digitale stockée uniquement localement sur son smartphone ou sur un badge détenu par l’utilisateur). On parle de type 1 ;

- Solutions où le gabarit est stocké avec une responsabilité partagée (stockage du gabarit non contrôlé par l’utilisateur mais protégé en accès, par exemple avec un chiffrement dont la clé n’est détenue que par l’utilisateur). On parle alors de type 2 ;

- Solutions où l’utilisateur n’a pas de contrôle sur l’utilisation des gabarits (le gabarit biométrie peut être utilisé sans que la personne n’en soit informée), ou type 3.

Une note sur la centralisation

Autrefois, il était impossible d’avoir une base biométrique centralisée sans avoir une autorisation de la CNIL.

Aujourd’hui c’est un peu différent : il n’y a plus d’autorisation CNIL ! On passe sur le régime des PIA (Privacy Impact Assessment), déclaratif (mais obligatoire dans le cas de la biométrie). Mais la CNIL conserve une doctrine d’usage de la biométrie, et il faudra rester dans les clous : inutile d’espérer centraliser des tonnes de données biométriques sans savoir une bonne raison de le faire, notamment dans le cadre professionnel (cf. délibération 2019-001 de la CNIL).

Biométrie locale vs. base centralisée

L’avantage d’une base locale est évidente en termes de protection de la vie privée : seul l’utilisateur dispose du système biométrique et reste maître du stockage de la donnée, comme dans le cas des lecteurs d’empreinte des téléphones portables.

L’inconvénient est que cela ne permet que de vérifier que l’utilisateur est le bon lors de l’authentification : on ne compare la mesure qu’au seul individu connu dans le système : on fait une comparaison 1 à 1.

Dans une base centralisée, comme par exemple l’authentification vocale par téléphone, les données sont chez le fournisseur de l’accès, avec une maîtrise moins facile par l’utilisateur.

L’avantage de la centralisation est de permettre la confrontation 1 à n : un utilisateur essayant de s’authentifier vocalement avec des identités différentes pourra être signalé par le système, par exemple. Autre cas d’usage : un utilisateur appelle, et le système le reconnaît automatiquement, en comparant sa voix avec celles qu’il connaît : l’authentification se fait sans friction.

Dans certains cas il s’agit d’un choix à faire ; dans d’autres, c’est imposé par la solution.

Inattaquable

La plus grosse des erreurs

La plus grosse des erreurs quand on parle de biométrie est d’imaginer que c’est difficile voire impossible à contrefaire ou reproduire. Peut-être dans certains cas, mais cela ne rend pas la biométrie inattaquable, car il y a d’autres façons d’attaquer un système biométrique, comme l’attaque matérielle. Sans compter que si, les données biométriques peuvent être contrefaites ou reproduites.

Et si je ne me fais rien voler ?

Si on ne vous vole pas directement vos données biométriques, on peut encore les récupérer sur les interfaces physiques de liaison, trop souvent oubliées dans le domaine de la sûreté. Le dispositif pour lire le bus de données est en vente libre5 pour pas très cher…

Egalité et ressemblance

Une autre énorme erreur concernant la biométrie est de croire qu’elle est exacte. Or toutes les biométries sont basées sur des mesures, faites par des capteurs, ayant tous une marge d’erreur.

Ouvrons le score

Sans compter que certaines caractéristiques ne sont pas strictement identiques selon les mesures : l’ADN change peu, mais la voix ou même les empreintes peuvent connaître des modulations. Pour établir une correspondance biométrique, on utilise donc toujours un score et non une égalité parfaite (même pour l’ADN).

Ce score est issue de la mesure, transformée en score de ressemblance avec le gabarit de référence (= la voix de référence, l’empreinte de référence, etc.).

On considère ainsi que le spécimen mesuré par le capteur est bien celui qu’on attend quand la ressemblance est suffisante : une empreinte digitale sera considérée comme celle attendue si elle présente suffisamment de points correspondants à l’empreinte attendue.

C’est bien différent d’un mot de passe où soit le mot de passe est le bon, soit il est différent (processus binaire).

Faux et usage de taux

Il existe de nombreux faux en biométrie. C’est-à-dire des valeurs permettant de mesurer et de calibrer un système biométrie, dont les plus courants sont les faux positifs et les faux négatifs.

Faux positifs

Un faux positif est la situation où le système biométrique laisse passer un imposteur : on pense que l’authentification est positive, c’est-à-dire qu’on a identifié un utilisateur légitime, alors que c’est faux.

Faux négatifs

A l’inverse, l’authentification est négative quand on rejette un utilisateur. Or s’il s’agit d’un utilisateur légitime, il sera rejeté à tort : on sera donc dans le cas d’un faux négatif.

Taux et mesures

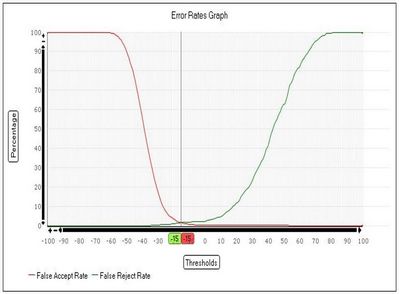

On utilise les taux de faux positifs (False Acceptance Rate) et de faux négatifs (False Rejection Rate) pour mesurer le fonctionnement d’un système biométrique.

On pense naïvement qu’il faut que les deux taux soient les plus bas possibles pour que le système soit parfait. Or c’est faux. Ces deux taux ne sont pas réglables si facilement et surtout ils ont une influence énorme sur le fonctionnement du système.

Revenons au score

Imaginons qu’une mesure donne un score de similarité de 99% (par exemple). Avons-nous identifié la bonne personne ?

Ca dépend

Ben oui : tout dépend de la tolérance qu’on va autoriser, par choix. Si on est très tolérant, alors cela implique qu’on sera moins strict et qu’une mesure donnant un résultat moins bon (98% par exemple) sera accepté pour identifier l’individu.

Augmenter la tolérance implique d’accepter plus facilement l’utilisateur, donc augmente le risque d’accepter un imposteur !

Ok ? Un utilisateur légitime aura moins de mal à s’authentifier puisqu’on est tolérant, et donc qu’on accepte le risque de laisser passer un imposteur, ce qui augmente les faux positifs.

Diminuer la tolérance implique d’accepter plus difficilement un utilisateur, donc diminue le risque d’accepter un imposteur !

C’est bien dans l’absolu, car on diminue le risque de fraude ; par contre on augmente l’inconfort pour l’utilisateur légitime qui risque de devoir s’y prendre à plusieurs fois pour s’authentifier.

Il faut choisir !

Dilemne : souhaite-t-on privilégier le confort de l’utilisateur ou la sécurité ? Pour cela le seul moyen est de varier la sensibilité de la mesure (et du score de ressemblance) mais tout est lié : augmenter la sensibilité fait baisser le FAR mais augmente le FRR ! Et inversement. Donc soit c’est le confort, soit c’est la sécurité.

Taux d’erreur équivalent

Une mesure souvent utilisée pour mesurer la qualité d’un système biométrique est le taux d’erreur équivalent (Equivalent Error Rate). C’est conventionnellement le taux où FAR = FRR.

On a vu que les taux FAR et FRR peuvent varier, mais en restant liés l’un avec l’autre : augmenter l’un diminue l’autre. Donc ne prendre en compte que l’un des deux n’a pas de signification puisqu’ils sont… variables ! Et pour avoir un chiffre qui caractérise les deux, on prend le point où ces taux se rencontrent.

et FRR (faux négatifs), pour de la biométrie vocale.

Cette courbe (ou son équivalent) est souvent

appelée Detection error trade-off (DET).

L’intérêt de ce point fixe est qu’il caractérise toutes les solutions de biométrie. Plus il est bas, plus la solution est précise. Ici, pour la biométrie vocale, on est aux alentours de 1-1,5%.

Autre critère important : la forme de la courbe. Elle indique comment varie les FAR et FRR selon qu’on le bouge dans un sens ou dans l’autre.

Un autre critère oublié

Pour qu’une authentification biométrique soit utilisable, elle doit combiner plusieurs caractéristiques ; elle doit être :

- Discriminante (deux individus différents doivent avoir des caractéristiques différentes, idéalement uniques) ;

- Universelle (ce qui n’est jamais le cas en biométrie, d’où l’obligation d’avoir une solution alternative) ;

- Permanente (ou au moins relativement stable dans le temps) ;

- Mesurable et enregistrable ;

- Infalsifiable.

Or il est impossible d’affirmer qu’une solution est infalsifiable : on peut tout au plus affirmer qu’à notre connaissance, elle est infalsifiable. A contrario, on peut affirmer qu’elle est attaquable quand il existe au moins un scénario d’attaque.

En 2018, quasiment toutes les caractéristiques biométriques peuvent être reproduites de façon à tromper les capteurs, car quasiment aucun d’eux ne vérifie que la personne est effectivement présente lors de l’authentification !

La liveness detection (la vivantitude en français, la détection du vivant) est oublié de quasiment toutes les solutions de biométrie, ou elle n’est que très sommaire (et elle peut être également trompée).

- Dans le cas d’une empreinte digitale, certains capteurs (perfectionnés) vérifient la conductivité de la peau ou sa chaleur, caractéristiques pouvant être reproduites facilement ;

- Dans l’authentification du visage, le capteur peut demander à bouger la tête pour éviter le présentation d’une photo ; il suffit alors de présenter… une vidéo !

A partir du moment où presque toutes les biométries laissent des traces, et qu’on peut donc reproduire les caractéristiques souhaitées, la détection de vie devrait être un impératif pour tous les systèmes biométriques : personne n’est capable (pour l’instant) de reproduire un être vivant (ou suffisamment vivant) pouvant tromper les capteurs. Or cette liveness detection est délaissée, probablement car elle est très complexe à mettre en oeuvre.

Or tant que cette détection de vie ne sera pas en place, toutes les biométries présentées à froid ne seront pas dignes de confiance. Et si on arrive à un niveau élevé de détection de vie, il faudra garder à l’esprit que les pirates ont plus d’imagination que nous pour tromper les systèmes.

Premières attaques industrielles

Beaucoup de hacks et du bon sens

L’empreinte digitale est curieusement très utilisée, alors que c’est un assez mauvais candidat puisqu’étant avec traces. Le Chaos Computer Club a pu tromper très rapidement le système biométrique de l’iPhone, puis du Samsung S5, et surtout à démontré qu’il était possible de récupérer une image de l’empreinte suffisamment précise pour être utilisée à partir d’un appareil photo du commerce, à une distance de trois mètres6.

Ensuite il faut faire preuve de bon sens : sécuriser un terminal grâce à une empreinte qu’on retrouve… partout sur le terminal lui-même, car il est rare de porter des gants avec nos smartphones ! Surtout si on veut utiliser la saisie tactile ou le lecteur d’empreinte. Et comme la mode est aux surfaces brillantes…

Bien que je préfère espérer que certains faits divers stupéfiants ne restent qu’exceptionnels, mais il y a déjà des précédents :

- Trois individus arrêtés après avoir kidnappé une fillette afin de falsifier un test ADN7 ;

- Alsace : Il utilisait le doigt coupé de sa victime pour usurper son identité8.

J’ai peur que la nature humaine ne pousse des criminels à des actions de plus en plus insensées pour contourner la quasi-exactitude d’une identification biométrique. Comme il est précisément impossible de modifier ses caractéristiques biométriques, des malfrats vont (et l’ont déjà fait) mettre en oeuvre des scenarii insensés et violents soit pour récupérer les identifiants biométriques, soit pour disposer d’échantillons permettant de créer une fausse identité. Au lieu de nous protéger, la biométrie forcera les malfaiteurs à attaquer physiquement les individus, avec la part de violence que cela peut engendrer.

Quelques chiffres et éléments de comparaison

Je me base ici sur les chiffres fournis par les constructeurs ou intégrateur de systèmes biométriques (tels qu’Apple, Samsung9 ou ZTE10). Apple indique que le taux d’erreur de son système de biométrie (EER) par empreinte est de l’ordre de 1 pour 50 000. Pour Fujitsu, qui équipe le ZTE, ce taux est meilleur puisqu’il est de 1 pour 250 000.

Un petit rappel : un mot de passe ne comprenant que des lettres (majuscules et minuscules) et faisant 8 caractères de long, on est à 1 pour 218 340 105 584 896. C’est donc 200 millions de fois plus complexe qu’un scan de l’iris.

A contrario, un code PIN sur 5 chiffres donne 1 pour 100 000, sachant qu’un code PIN peut être répudié. Donc un scan de l’iris est comparable à un code PIN de 5 chiffres, en moins bien (car impossible à répudier). Côté Apple, le lecteur d’empreinte Apple donné 1 pour 50 00011 n’équivaut donc qu’à un code PIN de 4 chiffres (je me répète : en moins bien, car impossible à répudier).

Donc contrairement aux discours commerciaux comme ceux de ZTE, ça n’est absolument pas en termes de sécurité qu’il faut voir les choses mais en termes de confort et d’expérience utilisateur12.

Et le vol de données biométriques ?

Si je me fais voler mon empreinte, c’est grave ?

La réponse est : non, tout va bien. Enfin presque. Normalement. Dans l’état actuel de la technologie. Rassurant, non ?

Oui, car il faut tempérer les propos rassurants comme suite à l’affaire de vol de données confidentielles de l’OPM13 : après quelques investigations, ils se rendent compte que ça n’est pas 1 mais 5 millions d’empreintes qui sont dans la nature 14, mais qu’heureusement il est difficile d’en faire quelque chose… dans l’état actuel des technologies…

Par chance, le gouvernement américain reviendra vers les victimes si, dans le futur, cela devenait possible. Comme vous le voyez, la biométrie des empreintes digitales est une technique sûre !

Un petit rappel : si une donnée biométrique est compromise (par exemple votre empreinte), non seulement c’est à vie mais également sur tous les autres dispositifs utilisant cette empreinte. Dire qu’on conseille de ne pas réutiliser le même mot de passe sur différents sites, avec une empreinte (ou n’importe quelle donnée biométrique), vous l’utilisez partout à l’identique !

Or où peut-on trouver facilement l’original d’une empreinte utilisée pour déverrouiller un smartphone ?

Et la voix ?

En tant que technologie intermédiaire, c’est plus risqué. Cela dit, il faut que le pirate puisse enregistrer votre voix, de préférence lorsque vous prononcez la phrase servant à l’authentification. Et encore, les systèmes de reconnaissance ont des mécanismes anti-rejeu. Enfin, parfois. A moins que… A moins qu’on puisse à partir d’échantillons divers de votre voix reconstruire la phrase qu’on veut. Mais ça, c’est de la science-fiction15. Et je ne parle même pas des frères jumeaux16 !

Et l’iris ?

Ayé, c’est fait : le CCC a réussi à en faire son affaire17…

Et la tête ?

Alouette. Maintenant (2018) on peut déverrouiller son smartphone en montrant sa tronche. Il va donc falloir se promener cagoulé pour éviter la compromission de mon moyen d’authentification.

Biométrie révocable

Une solution idéale en biométrie serait de pouvoir révoquer la donnée biométrique utilisée. Or les quelques propositions qu’ont trouve dans la nature n’évoquent que la révocation des minuties stockées, et non de la donnée de base. De plus, la sécurité du stockage est trop souvent perfectible, et quoi qu’il en soit ce stockage sera toujours attaquable.

Voir https://hal.archives-ouvertes.fr/hal-01591593/document

Et dans les autres pays : c’est comment ?

Il me semble que pour l’instant c’est pire chez les autres, et pas trop mal chez nous, les petits zeuropéens protégés un peu par le RGPD.

Vulnérabilités

- (Android) https://www.forbes.com/sites/thomasbrewster/2018/12/13/we-broke-into-a-bunch-of-android-phones-with-a-3d-printed-head/

- https://www.theguardian.com/technology/2018/nov/15/fake-fingerprints-can-imitate-real-fingerprints-in-biometric-systems-research

- https://www.theguardian.com/technology/2014/dec/30/hacker-fakes-german-ministers-fingerprints-using-photos-of-her-hands

- https://www.theguardian.com/technology/2017/may/23/samsung-galaxy-s8-iris-scanner-german-hackers-biometric-security

- Reconnaissance faciale : officiellement interdite, elle se met peu à peu en place

- Empreinte digitale, Samsung S10 fraîchement sorti

https://threatpost.com/samsung-galaxy-s10-fingerprint-sensor-duped-with-3d-print/143624/

Voir aussi

Liens web

- Your phone’s biggest vulnerability is your fingerprint https://www.theverge.com/2016/5/2/11540962/iphone-samsung-fingerprint-duplicate-hack-security

- https://threatpost.com/biometrics-security-solution-issue/139781/

- https://threatpost.com/biometrics-in-2019-increased-security-or-new-attack-vector/140683/

- https://www.infosecurity-magazine.com/opinions/strengths-weaknesses-biometrics/

- http://www.zdnet.fr/actualites/iphone-6-touchid-reste-vulnerable-selon-lookout-39806767.htm

- http://www.zdnet.fr/actualites/iphone-5s-la-securite-du-lecteur-biometrique-deja-contournee-39794213.htm

- http://fr.ubergizmo.com/2014/03/galaxy-s5-lecteur-empreinte-digitale-aurait-problemes/

- http://www.cnet.com/news/apples-touch-id-still-vulnerable-to-hack-security-researcher-finds/

- http://www.techinsights.com/teardown.com/apple-iphone-6/http://support.apple.com/kb/HT5949?viewlocale=fr_FR

- http://support.apple.com/kb/HT5883?viewlocale=fr_FR

- https://www.apple.com/fr/iphone-6/touch-id/

- http://techcrunch.com/2014/02/26/the-fingerprint-scanner-on-the-samsung-galaxy-s5-will-be-accessible-by-developers/?ncid=rss

- http://techcrunch.com/2014/02/26/how-touch-id-and-secure-enclave-work/

- http://web.mit.edu/6.857/OldStuff/Fall03/ref/gummy-slides.pdf

- https://www.schneier.com/blog/archives/2013/09/iphone_fingerpr.html

- https://www.schneier.com/blog/archives/2013/09/apples_iphone_f.html

- http://appleinsider.com/articles/14/09/17/apple-opens-touch-id-to-third-party-applications-with-ios-8

- http://www.zdnet.fr/actualites/securite-d-ios-le-ver-et-la-pomme-39798417.htm

- http://techzei.com/apple-touch-id-and-secure-enclave/

- http://www.quora.com/What-is-Apple%E2%80%99s-new-Secure-Enclave-and-why-is-it-important/answers/3136875

- http://www.arm.com/products/processors/technologies/trustzone/index.php

- http://www.cnis-mag.com/hacking-mobile-mon-petit-doigt-m%e2%80%99a-dit%e2%80%a6.html

- http://www.cnil.fr/les-themes/identite-numerique/fiche-pratique/article/les-francais-plutot-reserves-sur-lusage-de-la-biometrie-dans-la-vie-quotidienne-selon-une/

- http://www.cnil.fr/documentation/fiches-pratiques/fiche/article/biometrie-des-dispositifs-sensibles-soumis-a-autorisation-de-la-cnil/

- http://www.zdnet.fr/actualites/smartphones-lg-met-au-point-un-ecran-capable-de-lire-les-empreintes-digitales-39836286.htm

- http://www.slate.com/articles/technology/future_tense/2015/02/future_crimes_excerpt_how_hackers_can_steal_fingerprints_and_more.html

- https://www.theguardian.com/technology/2014/dec/30/hacker-fakes-german-ministers-fingerprints-using-photos-of-her-hands

- http://www.telegraph.co.uk/technology/2016/05/26/biometrics-will-replace-passwords-but-its-a-bad-idea/

- https://securitycommunity.tcs.com/infosecsoapbox/articles/2017/01/05/15-important-pros-and-cons-biometric-authentication(avec des arguments à réfuter)

- https://www.forbes.com/sites/thomasbrewster/2015/03/05/clone-putins-eyes-using-google-images/#2d662be2214a

- https://hackaday.com/2015/11/10/your-unhashable-fingerprints-secure-nothing/ Principaux arguments

- http://www.zdnet.fr/actualites/la-reconnaissance-faciale-se-trompe-dans-98-des-cas-39868094.htm

- https://www.nytimes.com/2018/07/08/business/china-surveillance-technology.html Paradis de l’AI et de la biométrie faciale

- https://www.securiteinfo.com/conseils/biometrie.shtml

- https://www.aware.com/quest-ce-que-la-biometrie/

- https://www.iis.sinica.edu.tw/~swc/pub/trajectory_analysis_verification.html

- Mouvement des yeux https://journals.plos.org/plosone/article?id=10.1371/journal.pone.0194475

- Gemalto (très complet)

Sources et autres présentations

- https://www.beat-eu.org/project/deliverables-public/d3.3-description-of-metrics-for-the-evaluation-of-biometric-performance

- https://www.lebigdata.fr/donnees-biometriques-definition-securite

- https://www.legifrance.gouv.fr/affichTexte.do?cidTexte=JORFTEXT000038277620&categorieLien=id

- Règles d’utilisation : https://www.futura-sciences.com/sciences/questions-reponses/sciences-sont-regles-identification-empreintes-digitales-12499/

- Authentification biométrique: Les points positifs, négatifs et le côté obscur | OneLogin’

- MasterPrint: Exploring the Vulnerability of Partial Fingerprint-Based Authentication Systems – IEEE Journals & Magazine