Israël est devenu un acteur incontournable en sécurité informatique : ce pays, pourtant relativement petit en termes de population et d’activité économique (au niveau mondial) est pourtant le leader en recherche et développement SSI.

Je ne discuterai pas ici des raisons qui ont amené à cette situation, qui relève presque d’un choix de société, mais je vais m’intéresser à ce qu’ils font, au travers un rapport1 publié par le Cigref, à l’issue d’une visite sur place.

Eléments de stratégie

Détecter plutôt que prévenir

Un des premiers aspects de leur doctrine est qu’il faut détecter les anomalies plutôt que de tenter vainement d’empêcher une intrusion.

Cela se comprend : il sera toujours impossible de combler toutes les vulnérabilités et de sécuriser à 100% tous les accès. Donc sans baisser les bras, et en gardant une protection suffisante, ils partent du principe qu’un attaquant arrivera toujours à rentrer dans un système. Et qu’à partir de là, il devient primordial de le détecter afin d’engager les actions correctives requises.

Comprendre les attaquants

Il est également indispensable de comprendre les modes d’attaques et les objectifs des attaquants : on sait ainsi mieux quelles traces chercher.

Note : ces traces sont à rechercher partout, voire même à l’extérieur du système d’information ! Si vous trouvez vos données dans le dark web, il y a un problème même si vous n’avez rien vu passer chez vous…

Ils sont partout

…les vilains pirates, et surtout les risques associés !

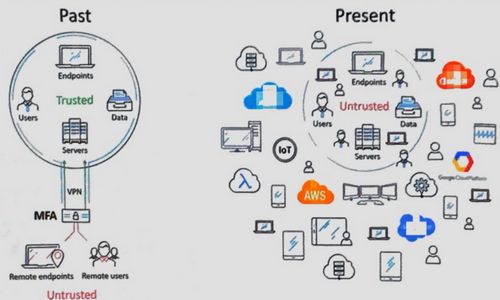

Entre l’imbrication du système de production, de communication, d’information et la connexion entre le système de l’entreprise et des clients, il ne reste guère de place pour la confiance !

Le système du passé ressemble ce qu’on peut faire avec 3-4 machines à la maison, pour son SI personnel ; mais un système industriel est désormais ouvert et interconnecté.

Les attaques

Elles sont de moins en moins explosives et brutales : tout se passe en douceur, si possible en dessous de la couverture radar.

Côté solutions

Les startups pullulent et tout évolue à grande vitesse dans cet environnement. L’agilité permet de réagir face aux nouvelles menaces qui elles aussi sont en perpétuelle évolution.

Le recoupement (= plusieurs solutions pour couvrir un même risque) ne semble pas gênant, en tout cas moins gênant qu’un périmètre non couvert. La contrepartie est l’obligation d’une sélection méthodique et rigoureuse des solutions.

Dernier point : la plupart des solutions sont très intrusives : ce qui peut être facilement accepté sous la pression d’un contexte géo-politique très particulier peut ne pas l’être aussi aisément chez d’autres…

Plus schématiquement, d’un point de vue organisationnel, 3 grands piliers structurent la cyberdéfense :

- Les personnes, avec la multiplication de cyber-trustees, ou cyber-champions (personnes ayant une très bonne connaissance du domaine et répartis dans les entreprises) présents en masse ;

- Les processus (avec un accent en ce qui les concerne sur la chaîne d’approvisionnement ou supply chain qui concentre l’attention des attaquant en ce moment) ;

- Les technologies avec pour base les SIEM (systèmes de gestion des traces, dirai-je pour simplifier, dont le rôle est de collecter les logs et traces utiles à la détection) et les SOC (centre de traitement de ces traces, avec l’outillage associé).

Les technologies en vogue

Le machine learning est à la mode, mais il reste pour l’instant perfectible, d’autant qu’il n’est pas sécurisé : on peut détourner les modèles pour les corrompre.

Le chiffrement homomorphe ou l’informatique quantique sont aussi étudiés, mais j’avoue avoir là aussi des réserves et seul l’avenir permettra de savoir si mes réserves sont fondées ou pas. La 5G et l’internet des objets sont aussi des sujets principaux d’étude.

Quelques enseignements

Je retiendrai, pour ma part, quelques uns des enseignements de ce rapport du Cigref, que je reprends textuellement :

- Une prise de conscience aiguë de la vulnérabilité des systèmes complexes ;

- Une intégration de la sécurité dans tout modèle d’affaires : « Security by design » ;

- Une architecture systémique de la sécurité : on ne contrôle bien que ce que l’on connaît parfaitement ;

- La détection des signaux faibles : une culture de la proactivité ;

- La cybersécurité commence par la prise de conscience et l’engagement des dirigeants.

Source

- Rapport Cigref « Cyber & Innovation en Israël », novembre 2018