L‘ingénierie sociale est une forme de délinquance astucieuse consistant à manipuler une personne, en lui faisant croire qu’elle a affaire à un interlocuteur légitime, pour qu’elle réalise une action ou divulgue une information.

Le phénomène est ancien mais il est en plein expansion, notamment contre les entreprises françaises (indépendamment de leur banque). Les scenarii utilisés sont de plus en plus perfectionnés et font appel aux moyens techniques modernes.

Les fraudes financières

Le but est généralement de faire réaliser un virement à son profit, d’obtenir de l’information confidentielle (bancaire, financière, technique, etc) ou de détourner des services à son profit (vol de session, de compte de réseaux sociaux).

L’escroc essaiera de se faire passer pour une personne légitime (usurpation d’identité), à distance et en utilisant tous les moyens possibles (fax, mail, et même lignes téléphoniques détournées). Il usera de menace ou d’empathie pour convaincre son interlocuteur, en montrant également assez souvent une bonne connaissance de l’entreprise et de ses processus afin de rendre son discours crédible.

Toute demande inhabituelle dans son contenu ou dans sa forme doit être considérée comme suspecte :

- Urgence ou confidentialité extrême ;

- Demande de virement bancaire sortant du cadre normal (montant important, opération avec un pays ou un tiers inhabituel) ;

- Demande de prise de contrôle du poste ;

- Non respect des procédures internes (appel direct du président, d’un service technique).

La fraude au président

Forme élaborée d’ingénierie sociale, elle est précédée très souvent par une longue phase de reconnaissance de la part de l’attaquant (ou de l’équipe d’attaquants). Tous les moyens sont bons : registre de commerce, Kbis, sites web des entreprises, réseaux sociaux, appels téléphoniques, etc. Le coût reste très raisonnable pour une équipe motivée et organisée, et la dissimulation reste facile (cartes bancaires prépayées, standards téléphoniques IP, essais gratuits de produits comme des fax par internet ou des outils de prise de contrôle à distance d’ordinateurs, etc.).

Une fois les informations engrangées, un ou plusieurs scénarios d’attaques sont élaborés. L’attaque en elle-même consiste en un ou plusieurs coup de téléphone à une personne ciblée, afin de la pousser à réaliser un virement au profit des attaquants. Au total, le coût de l’attaque reste très faible par rapport au gain potentiel.

L’élément le plus délicat dans ce schéma de fraude est le circuit de transfert puis de blanchiment de l’argent : il doit partir au plus vite du compte bancaire de la société victime et doit être difficile à rapatrier en cas de contestation.

Les bons réflexes

En cas de sollicitation de ce type, la personne doit :

- Ne pas céder à la pression et garder son sens critique ;

- Continuer à respecter les processus internes ;

- Vérifier la légitimité de la demande ;

- Vérifier l’identité du demandeur (contre-appel sur un numéro d’appel validé, ou toute méthode validée à l’avance) ;

- Ne pas se laisser isoler : faire appel à un collègue ou son responsable.

Tendance

Grace aux progrès de l’informatique, il ne faut désormais plus que 20 minutes d’écoute1 pour reproduire correctement la voix de quelqu’un.

Cela va grandement faciliter le travail de ces pauvres fraudeurs au président, qui avaient bien du mal avant à trouver une voix ressemblante.

Autres fraudes

La liste est infinie : escroquerie à la fausse facture, à la facture falsifiée, changement de RIB, intervention sur un système informatique de paiement ou de gestion de trésorerie pour voler une session utilisateur, etc.

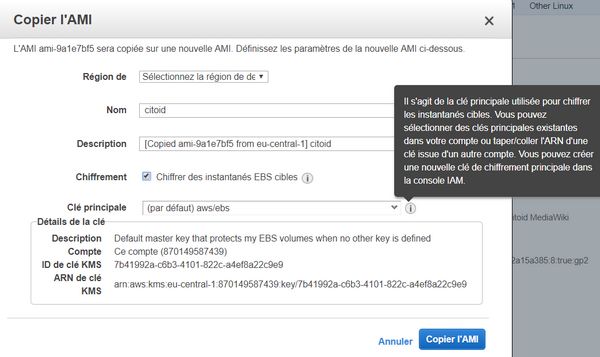

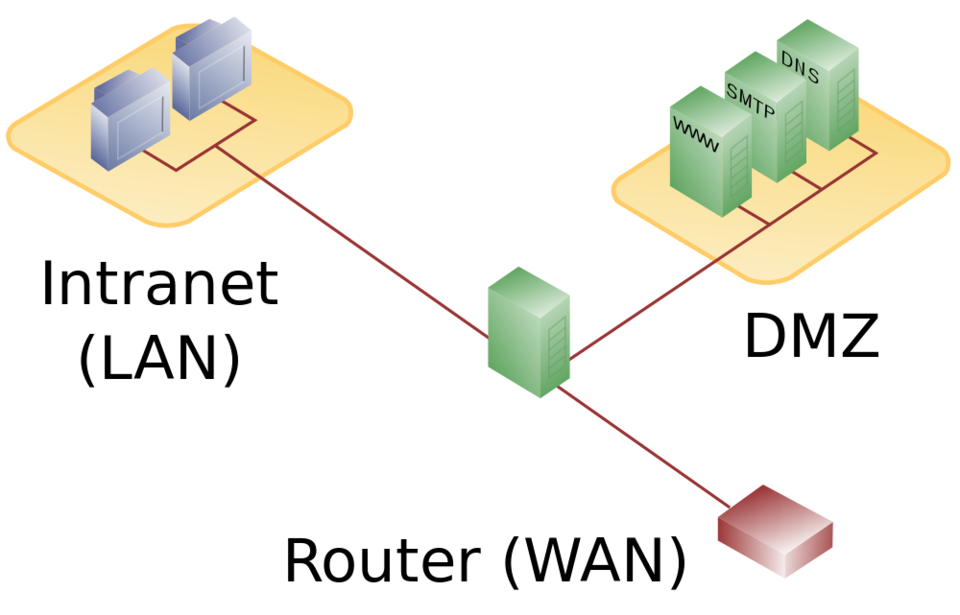

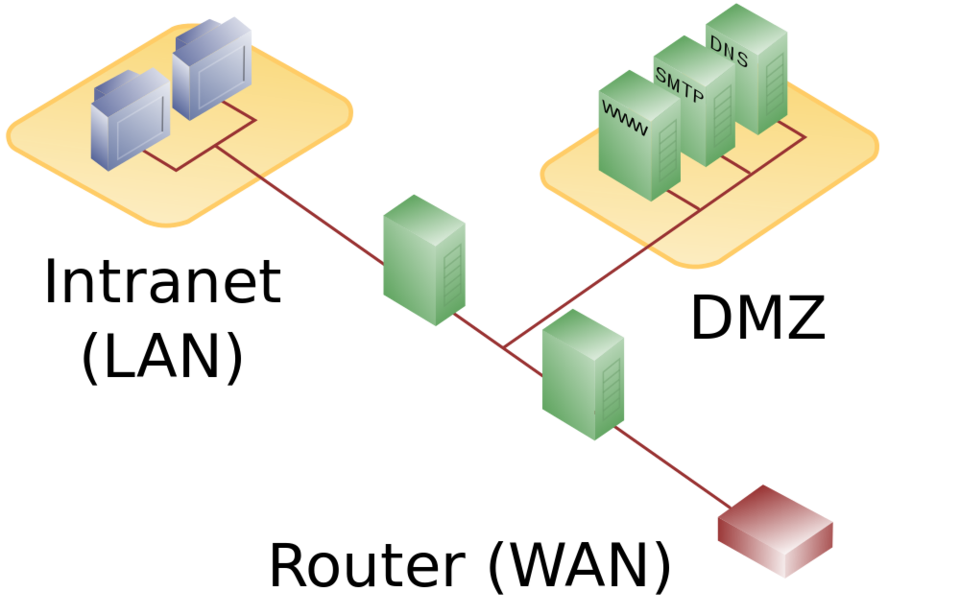

Un schéma possible est que le fraudeur tente de contrôler la session utilisateur d’une victime (une personne ayant l’autorisation de faire des paiements), en prétextant être un service technique devant faire des manipulations sur l’ordinateur de la victime, à distance. Si la victime est abusée et qu’elle laisse l’accès au pirate (comme il le ferait à un helpdesk informatique, par exemple), ce dernier cherchera généralement à détourner l’attention de sa cible (en lui faisant envoyer un fax, ou poser une question à un autre collaborateur, etc) afin d’installer à demeure un moyen d’accès à l’ordinateur ciblé sans être vu.

Voir aussi