Un VLAN (Virtual Local Area Network) est un réseau local virtuel qui permet de regrouper un ensemble d’équipements au sein d’un même réseau local logique, même s’ils sont physiquement dispersés dans un réseau plus large. Un VLAN divise un réseau physique en plusieurs réseaux virtuels distincts, chacun avec ses propres segments, créant ainsi une séparation entre les groupes d’équipements.

Principe de fonctionnement d’un VLAN

- Segmentation logique : Le VLAN permet de créer plusieurs sous-réseaux logiques au sein d’un même réseau physique. Cela peut permettre, par exemple, de séparer le trafic réseau entre différents départements d’une entreprise (RH, IT, Finance, etc.).

- Isolation : Chaque VLAN est isolé des autres. Cela signifie que les données qui circulent dans un VLAN ne peuvent pas être vues ou accessibles par les équipements d’un autre VLAN, à moins qu’il n’y ait un routeur configuré pour faire transiter les données entre eux.

- Réduction du broadcast : En divisant le réseau en plusieurs VLANs, le nombre de broadcasts (messages envoyés à tout le réseau) est réduit, ce qui améliore les performances globales du réseau.

- Sécurité : L’isolement des équipements dans différents VLANs améliore la sécurité. Par exemple, les employés d’un département peuvent être séparés des invités ou des appareils IoT dans des VLANs différents.

- Administration simplifiée : Il est plus facile de gérer et de segmenter les réseaux sans avoir à modifier la configuration physique du câblage réseau. On peut facilement ajouter ou déplacer des appareils dans un VLAN sans avoir à modifier la structure physique.

Fonctionnement technique d’un VLAN

Chaque port d’un commutateur réseau peut être configuré pour appartenir à un ou plusieurs VLANs. Les paquets réseau envoyés à travers un VLAN sont marqués avec une balise spéciale (Tag VLAN, standard IEEE 802.1Q), ce qui permet de les distinguer des paquets des autres VLANs. Un routeur ou un commutateur de niveau 3 peut être utilisé pour interconnecter différents VLANs et permettre la communication entre eux si nécessaire.

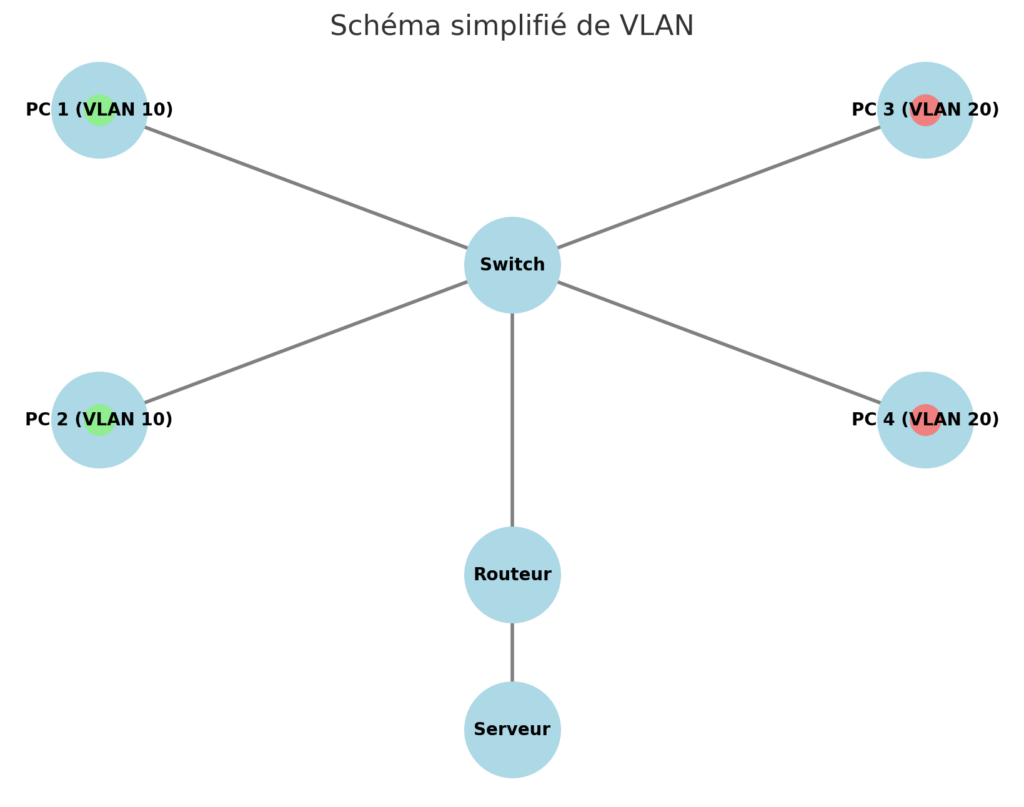

Ce schéma montre un exemple de séparation logique, bien que tout soit connecté physiquement à un même équipement.

- Les PC 1 et PC 2 appartiennent au VLAN 10 (en vert), tandis que les PC 3 et PC 4 appartiennent au VLAN 20 (en rouge).

- Tous les équipements sont connectés à un même switch, mais leurs communications sont isolées entre VLANs.

- Le routeur est nécessaire si l’on veut que les différents VLANs puissent communiquer entre eux, comme avec un serveur ou d’autres segments réseau.

Implémentation et équipements spécifiques

Pour implémenter des VLANs, certains équipements spécifiques ou des fonctionnalités particulières sur les équipements réseaux sont nécessaires. Voici les éléments sous-jacents requis pour le fonctionnement d’un VLAN :

Switchs managés (commutateurs managés)

Les VLANs nécessitent des switchs managés qui supportent le standard IEEE 802.1Q, qui permet de marquer les paquets avec des balises VLAN. Ces switchs permettent de configurer chaque port pour appartenir à un ou plusieurs VLANs. Un switch non managé ne peut pas gérer les VLANs, car il ne dispose pas des fonctionnalités pour segmenter logiquement les réseaux.

Routeurs ou Switchs de niveau 3

Pour permettre la communication entre différents VLANs (inter-VLAN routing), il faut un routeur ou d’un switch de niveau 3 (un switch capable de faire du routage). Les routeurs ou switchs de niveau 3 permettent de transférer les données entre différents VLANs tout en gardant une séparation logique et en appliquant des règles de filtrage ou de contrôle d’accès.

Cartes réseaux compatibles VLAN

Si les ordinateurs ou serveurs du réseau sont directement connectés aux VLANs, certaines cartes réseaux peuvent être configurées pour reconnaître et traiter les balises VLAN. Dans la plupart des cas, cependant, cette gestion est prise en charge par le switch, donc les cartes réseaux classiques suffisent.

Câblage réseau

Aucune modification particulière n’est nécessaire au niveau du câblage pour supporter les VLANs, car cela concerne la gestion logique des réseaux. Le câblage classique (Ethernet) est suffisant, tant que les équipements sont compatibles avec les VLANs.

Firewall ou équipement de sécurité réseau

En cas d’utilisation d’un firewall pour sécuriser les communications inter-VLANs, ce dernier doit être capable de gérer plusieurs VLANs et d’appliquer des règles de filtrage spécifiques par VLAN.

Points d’accès Wi-Fi managés (pour les VLANs sans fil)

Pour les réseaux sans fil (Wi-Fi), pour segmenter le trafic en différents VLANs, il faut des points d’accès Wi-Fi capables de gérer les VLANs. Ceux-ci permettent de segmenter logiquement le trafic des différents utilisateurs du Wi-Fi selon les VLANs définis.

Exemple de scénario d’utilisation

Dans une entreprise, les services financiers et les ressources humaines peuvent être physiquement connectés au même switch, mais être placés dans des VLANs séparés (VLAN 10 pour les RH, VLAN 20 pour les finances) afin d’assurer une isolation de leur trafic réseau. Le switch managé permettra de segmenter ce trafic, et un routeur assurera la communication entre ces deux VLANs si nécessaire, avec des règles de sécurité pour limiter les échanges.

En résumé, les équipements nécessaires incluent principalement des switchs managés (avec 802.1Q) et des routeurs pour la communication inter-VLAN