L’attaque via SolarWinds, un éditeur de logiciels, restera dans les annales (avant de passer à la méga-attaque suivante). Une bourde de cet éditeur a conduit à une attaque à la fois sophistiquée, étendue, et particulièrement grave. Beaucoup de commentaires suivront, mais regardons les grandes lignes.

Une attaque sous contrôle

Un des pires commentaires concernant cette attaque vient du président des Etats-Unis himself : la situation serait sous contrôle1. Il n’a même pas remarqué que le nom attribué à l’outil principal de l’attaque, SUNBRUST, avait un petit rapport avec son amour du bronzage… Tous les CERT du monde sont en ébullition, mais Donald continuera ses parties de golf.

Attribution

Il s’énerve dès qu’on attribue cette attaque à la Russie, auteur1 pourtant probable (non prouvé, mais même le secrétaire d’état Mike Pompeo2 le concède) et se demande si les machines à voter n’ont pas été piratée également de sorte qu’il aurait gagné les élections de 2020. Mais c’est un autre (navrant) sujet.

Qui est touché ?

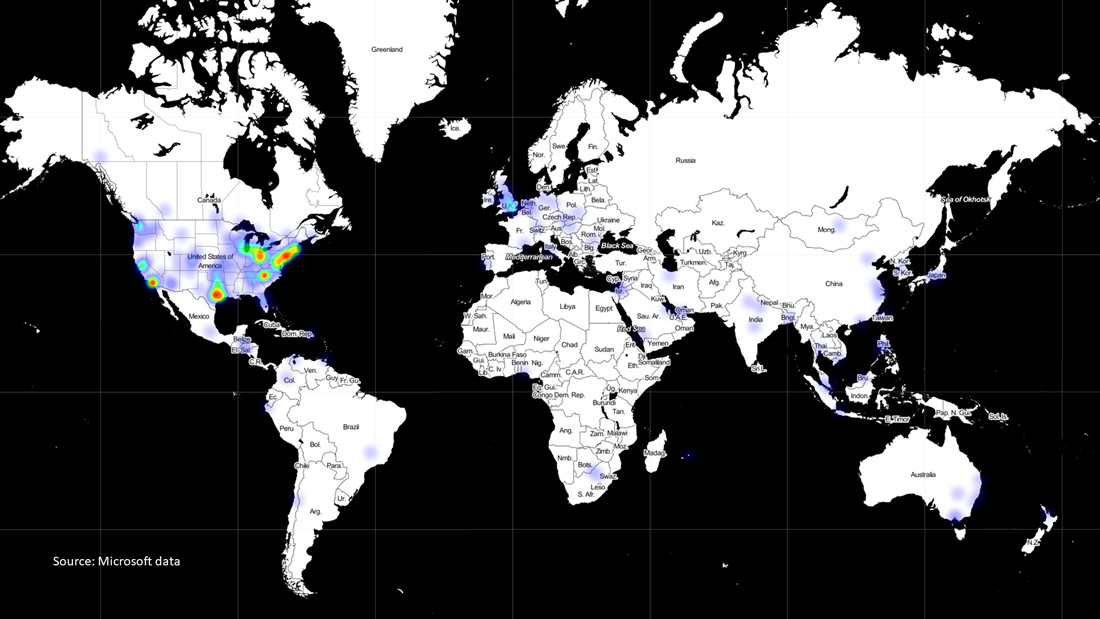

Donc non, la situation était toujours incertaine plusieurs jours après la découverte de cette attaque, dont le périmètre restait inconnu3. Le très puissant Trésor américain a été touché de façon certaine4 avec de gros impacts5, et SolarWinds est un fournisseur de logiciels pour 425 des sociétés du Fortune 500 aux Etats-Unis6. Microsoft, qui a aussi été touché, a publié une carte des victimes.

Parmi les victimes4 : FireEye (tiens, tiens), Microsoft, le Trésor US, le CISA (Cybersecurity and Infrastructure Security Agency, dont le patron a été viré pour avoir dit que les élections américaines de 2020 n’ont pas été truquées), l’administration de sûreté nucléaire (NNSA), le département de sécurité intérieure (DHS), etc. Bref : que du petit lait.

Les faits connus

Principe de l’attaque

L’attaque est venu se camoufler dans des mises-à-jour légitimes du logiciel Orion, de SolarWinds. Cela veut dire que les mises-à-jour sont arrivées signées par l’éditeur, et considérées par les clients comme étant de confiance. Mais le ver était dans le fruit. FireEye fut le premier client à s’en apercevoir et à donner l’alerte.

Une première étape fut de faire un test, avec du code anodin injecté de façon à voir s’il se retrouvait dans la nature, au fil des mises-à-jour (à vérifier).

Après cela, le code fut implanté. Pour éviter les détections bac à sable, il restait dormant pendant deux semaines7 avant de s’activer. Selon Varonis8, les attaquants auraient utilisé, pour charger leur code, un identifiant FTP ayant fuité sur github en 2018.

Ironie, quand tu nous tiens

On a découvert un peu plus tard qu’une deuxième équipe travaillait aussi sur les produits SolarWinds ! Une autre backdoor, SUPERNOVA, a été découverte9 mais ne semble pas liée à l’attaque SOLARBURST mais serait d’un niveau assez sophistiqué, donc probablement l’œuvre d’un groupe puissant de type APT. A suivre.

Sources

- Security Advisory | SolarWinds

- https://www.wired.com/story/russia-solarwinds-hack-wasnt-cyberwar-us-strategy/