Ne faites confiance à personne ! Je l’ai souvent entendu dans la vie, et c’est la première chose qu’on apprend quand on fait de la sécurité informatique. Le concept (marketing ou pas) de Zero Trust a vite émergé depuis que la SSI est devenue industrielle, mais c’est quoi ?

Selon GPT

Le concept de zero trust est une approche de sécurité qui consiste à ne faire confiance à aucun utilisateur ou système à l’intérieur ou à l’extérieur de l’entreprise, même s’ils se trouvent dans un réseau censé être sécurisé. Cela signifie que chaque demande d’accès à un réseau ou à un système doit être vérifiée et autorisée, indépendamment de l’emplacement de l’utilisateur ou du système. Le but de cette approche est de protéger les systèmes et les données contre les cybermenaces en utilisant des mesures de sécurité rigoureuses pour authentifier les utilisateurs et les appareils et en limitant l’accès aux ressources uniquement aux utilisateurs et aux appareils autorisés.

Pour mettre en place cette approche, il est nécessaire de mettre en place des mesures d’authentification rigoureuses pour les utilisateurs et les appareils. Cela peut inclure l’utilisation de mots de passe forts, de tokens d’authentification unique, de biométrie ou d’autres méthodes d’authentification fortes. En outre, il est important de mettre en place des contrôles d’accès granulaires pour limiter l’accès aux ressources uniquement aux utilisateurs et aux appareils autorisés.

En quelques mots, selon moi

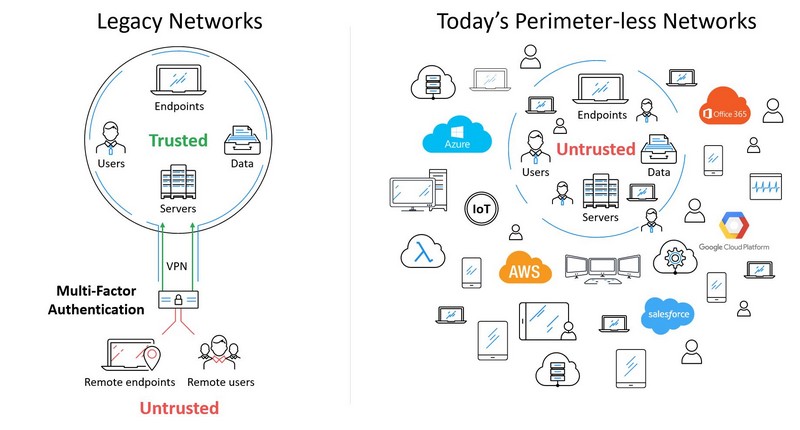

Comme on veut accéder à tout, depuis n’importe où, la barrière du périmètre de confiance, en général à l’intérieur du réseau de l’entreprise, a volé en éclats. Sans compter la complexification des réseaux et des technologies qui font que 61% des réseaux sont vulnérables aux hackers débutants1, selon Positive Technologies. Aujourd’hui le SI est atomisé en petites parties parfois très indépendantes, et une sécurisation globale est donc insuffisante.

D’un autre côté, les attaquants multiplient les scenarios et les modes d’attaques, directs ou indirects, en se déplaçant au sein des actifs informatiques (serveurs, réseaux, terminaux…). Donc la situation et la menace évoluent au fil du temps, et une zone sûre à un moment donné peut devenir dangereuse par la suite.

Donc géographiquement et temporellement, tout peut varier ! Le Zero Trust consiste à prendre en compte cet état de fait pour adapter les outils et les réponses de sécurité à cette menace mouvante.

Principales conséquences

- Le réseau interne ne peut plus être considéré comme sûr par défaut ;

- L’état de sécurité d’un actif informatique peut varier : il faut donc le vérifier et l’évaluer continuellement !

- L’état pouvant varier à tout moment, il faut donc adapter les règles de surveillance mais aussi les réponses (contre-mesures) le plus rapidement possible, et donc de façon dynamique.

En pratique

Toujours identifier

L’authentification est un must de la sécurité, mais le Zero Trust implique une vérification plus poussée, ce qui signifie multi-facteurs mais aussi une authentification plus dynamique, soit en la prolongeant sur la durée (données comportementales), soit en demandant une ré-authentification quand le niveau de confiance ou de sécurité a changé.

Toujours contrôler !

Il s’agit plus ici de connaître ses actifs, données ou serveurs, et toujours appliquer le principe du moindre privilège pour tous. Et de l’appliquer partout et tout le temps.

Toujours analyser !

Toutes les traces doivent être récupérées et analysées en temps réel, ou tout au moins très rapidement. Rien ne doit être laissé de côté, puisque tout actif est susceptible de devenir une menace.

Toujours sécuriser !

Les corrections et réponses aux menaces doivent être appliquées sans délai, en fonction de ce qui ressort de analyses précédentes, puisque nous sommes dans un modèle dynamique.

A creuser : focus sur les données et les risques.

Comment le construire ?

Définir le périmètre

A savoir : surface à couvrir et les ressources à sécuriser.

Ca va de soi, mais cela demande de bien connaître son système d’information, sa cartographie, ses traitements, ses données… En pratique l’exercice s’avère souvent très très compliqué.

Chemins normaux et critiques

Si tout est à priorité 0, alors on a un problème : c’est qu’on est incapable de savoir ce qui est important. Donc il faut savoir distinguer le critique du normal.

Pour ce qui est facile, côté critique : les accès administrateurs, les sauvegardes, les données critiques, etc.

Urbanisation et architecture

Il faut connaître son SI, mais il faut aussi identifier les actifs « atomiques » (je ne sais pas s’il y a un mot plus adapté), à savoir ceux qu’on considère comme le plus petit tout à protéger.

Dans le modèle classique périmétrique, cet atome à la taille… du réseau en entier.

Architecture réseau

Côté flux réseaux, c’est souvent moins clair. Savoir architecturer un réseau est déjà compliqué, alors en Zero Trust il faut redoubler de vigilance et ne pas oublier le principe que la défense périmétrique n’est qu’une contre-mesure parmi d’autres. Et que ce périmètre pourra aussi s’appliquer à de tous petits segments (« micro-segmentation »)

Les politiques de sécurité

Elles sont dynamiques ! On définit en premier lieu les actifs à protéger, les menaces redoutées, mais les politiques à appliquer dépendront de l’évolution du SI et des menaces.

Surveillance

Pierre angulaire du système par définition dynamique, la surveillance doit être constante, l’analyse rapide. Les sources d’événements et d’information doivent être variées. Exemple : pour un terminal, on peut récupérer les logs systèmes, les logs de l’anti-virus, les logs du réseaux, etc. Les menaces, signatures, et autres éléments de détection doivent aussi être à jour, cela va de soi.

Selon Cisco

The challenges in defending your organization are accelerating, and they’re not going to let up. It’s time to work smarter, streamline defense, and focus on prevention as well as detecting and remediating threats. In this report, we’ve provided 20 areas you can consider to help you run your organization more securely.

With them, we’ve provided recommendations that can be summarized as:

- Employ a layered defense, which should include MFA, network segmentation, and endpoint protection

- Gain the highest levels of visibility to bolster data governance, lower risk, and increase compliance

- Shore up defenses, update and patch your devices, and focus on cyber hygiene through drills and training

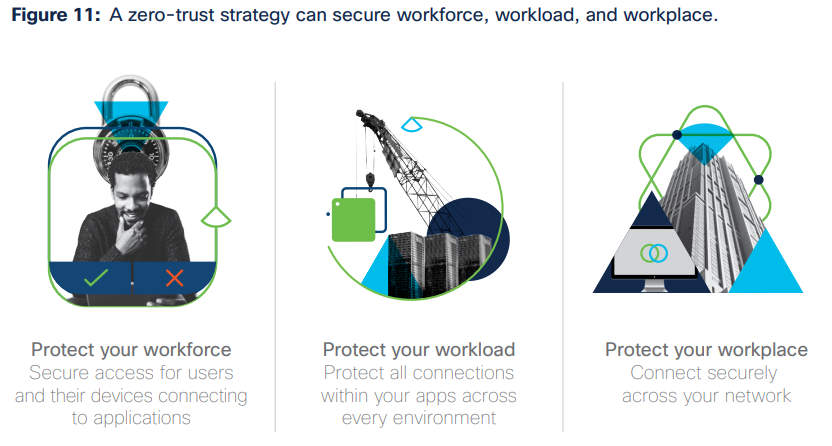

- Improve your security maturity by building a zero-trust framework (Figure 11).

Figure 11: A zero-trust strategy can secure workforce, workload, and workplace. Protect your workforce Secure access for users and their devices connecting to applications Protect your workload Protect all connections within your apps across every environment Protect your workplace Connect securely across your network.

Developing a Zero-Trust Security Maturity Model At Cisco, we employ five transformational steps for our customers to adopt as a structure to implement a zero-trust framework for their organization:

Stage 1: Do you have a clear identity and access management (IAM) strategy aligned with your business needs that has resulted in a full implementation and integration of a multi-factor authentication (MFA) solution supported by risk-based policies?

Stage 2: Do you have an up-to-date asset inventory that distinguishes between managed and unmanaged devices, providing a hygienic check on them as part of an integrated IT and security function?

Stage 3: Do you have a trusted device policy that prompts users to update their devices against measured vulnerabilities — within a managed process — and reports on out-of-policy devices?

Stage 4: Do you control user access through a centrally managed policy that identifies and acts upon exceptions?

Stage 5: Do you have a business-aligned zero-trust strategy supported by an architecture and set of processes that enables users to seamlessly access both on-premise and cloud applications?

Autres sources

- https://www.paloaltonetworks.com/content/dam/pan/en_US/assets/pdf/infographics/zero-trust-dictionary.pdf

- https://www.paloaltonetworks.com/cyberpedia/what-is-a-zero-trust-architecture

- https://www.linformaticien.com/dossiers/cybersecurite/zero-trust.aspx

- https://www.informatiquenews.fr/zero-trust-ce-que-vous-devez-savoir-pour-securiser-vos-donnees-et-vos-reseaux-71043

- Zero Trust – Microsoft Security

- https://www.techrepublic.com/article/googles-new-zero-trust-product-is-completely-cloud-native/

- Getting to Zero-Trust Solution Design – Security Boulevard

- Solutions de sécurité Zero Trust | IBM