Le phishing fait des ravages depuis longtemps, mais force est de constater qu’il évolue sans cesse afin de déjouer la vigilance des utilisateurs et des outils de sécurité en charge d’éradiquer les mails douteux. Une campagne récente (active en décembre 2020) visant le portefeuille Ledger constitue une excellente occasion de voir, par l’exemple, les techniques employées en ce moment.

Madame Michu n’est pas la cible

La cybercriminalité est une affaire de retour sur investissement, ou ROI (Return On Investment) : plus la cible est attractive et le gain potentiel élevé, plus l’attaquant mettra des moyens pour arriver à ses fins. Dans le cas de ledger.com, la cible n’est clairement pas Madame Michu qui se laissera abuser par une URL fantasque et à la forme approximative : ici, on vise des investisseurs en cryptomonnaies dont on peut supposer que le niveau moyen de connaissance en informatique est nettement supérieur à la ménagère de moins de 50 ans.

Première version : le piège homographique

Comme Monsieur Coin (appelons ainsi l’utilisateur du portefeuille Ledger) s’y connaît un peu, on va lui envoyer un mail bien écrit, et surtout bien argumenté pour crédibiliser la demande.

Le texte est en français correct, et surtout on emploie un argument massue pour le ressort psychologique, destiné à effrayer le destinataire et lui faire baisser sa vigilance : son adresse mail a été retrouvée dans la très récente et très réelle fuite d’information. Monsieur Coin en a certainement été informé, et il doit être réceptif à ce type de message. Et, à part la date et les mentions légales en anglais, tout semble correct.

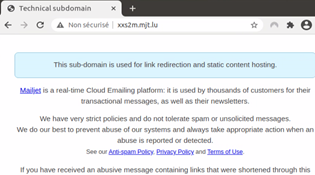

L’utilisateur prudent vérifiera l’URL du lien de téléchargement : un soupçon va naître en voyant un curieux lien affublé d’un .lu étrange, mais en allant sur le site on se rend compte qu’il ne s’agit que d’un serveur passerelle pour du mailing.

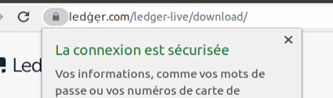

Par la suite, en suivant le lien, on aboutit à quelque chose de très présentable : une copie du site ledger.com, à deux petites (grandes) différences près.

Homographions

L’homographie consiste à utiliser des noms de domaines internationalisés, comme il est possible d’en créer depuis quelques temps grâce à la RFC 5890. Bien que les noms de domaines restent en ASCII et que les caractères internationaux soient convertis en ASCII via un mécanisme de Punycode, les navigateurs récents affichent par défaut les caractères internationalisés, permettant d’avoir des noms de domaines ayant l’apparence de l’alphabet voulu. C’est pratique pour les nombreux utilisateurs ayant un alphabet non latin, mais pratique aussi pour les pirates qui peuvent enregistrer des noms de domaines s’affichant de façon très proche de l’alphabet latin, mais avec d’autres caractères. Dans l’exemple de ledger.com, voici le domaine affiché :

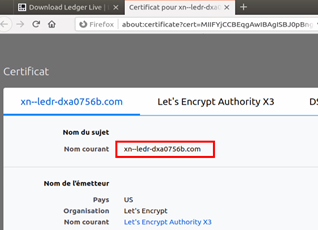

Les pirates auraient pu faire mieux, mais c’est déjà pas mal, surtout quand on a comme moi un écran souvent couvert de poussières. Or si le nom de domaine est visuellement proche, il s’agit en réalité d’un autre, difficile à distinguer du vrai sans jouer sur les paramètres de son navigateur ou sans vérifier le certificat TLS utilisé (que les pirates auront pris soin de créer pour leur faux site).

Et là patatra : le nom de domaine est découvert ! Mais sans cette vérification, celui qui tombe (à la suite d’un phishing ou pas) sur ce site pourra facilement être abusé et se croire sur le site ledger.com légitime.

Et harponnons !

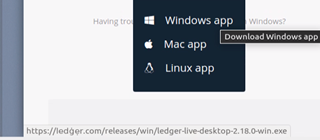

La touche finale consiste ici à proposer, sur le faux site, des liens de téléchargements avec de faux clients Ledger depuis ce faux site, si proche du site légitime.

Nul est besoin de préciser que ce programme ressemblera au programme légitime, à la différence qu’il enverra toutes les informations nécessaires à l’accès au portefeuille de cryptomonnaies aux attaquants qui n’ont plus qu’à transférer les fonds, en espérant ne pas être tracés.

Deuxième approche : la mise en confiance

Vous avez vu qu’il fallait, dans la technique précédente, cliquer sur un lien curieux fourni par une société de mailing. Les attaquants savent que les utilisateurs peuvent tiquer et ne pas suivre le lien. De plus, les outils de sécurité connaissent la technique et ont tendance à avertir l’utilisateur si le lien leur paraît suspect. Pour contourner ces difficultés, les méchants pirates vont utiliser… des Google Docs !

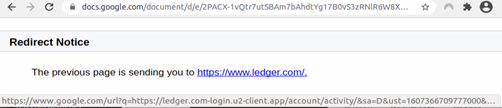

Le lien à suivre ne sera pas un lien abscons ou d’apparence inconnue : ça sera un lien vers un documents Google, lesquels ne sont que rarement filtrés car beaucoup d’entreprises (des ETI ou même parfois de grosses sociétés comme BBVA) utilisent ces services de Google. Et en cliquant dessus on arrive sur :

Ici, l’URL de redirection est moins travaillée, puisque le nom de domaine est u2-client.app, mais l’utilisateur voit une page similaire à ce à quoi il a déjà pu être confronté, à savoir une page Google indiquant la redirection. Le nom affiché est légitime, le lien l’est moins. Imaginez maintenant qu’on mixe l’homographie et la mise en confiance, et l’attaque deviendra redoutable.

Bombardement constant

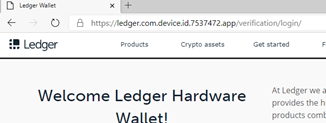

Les tentatives continuent sans relâche, avec quelques variations sur les noms de domaine et les binaires malveillants. Le dernier domaine utilisé est xn--ledgr-9za.com qui s’affiche un peu mieux que les précédents en :

D’autres variantes (13 décembre) redirigeaient vers une URL qui tente d’être la plus crédible possible :

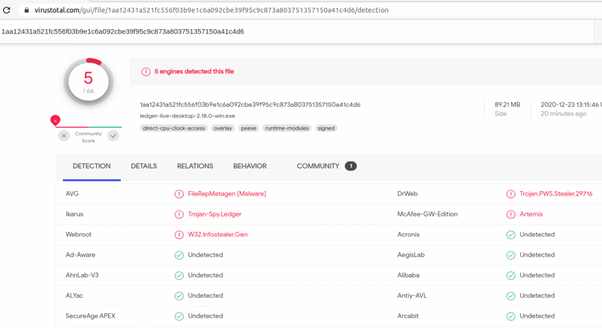

Un peu plus tard, le 23 décembre, le binaire malveillant que l’on peut télécharger sur le faux site restait assez peu détecté par les anti-virus selon virustotal.com, mais ces résultats doivent rester indicatifs.

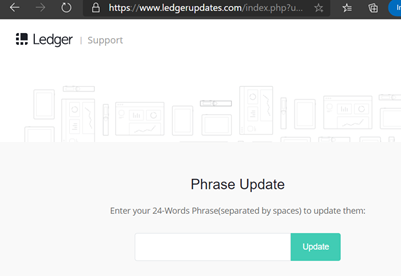

Début janvier, nouvelle stratégie : on prend un nom de domaine proche (ledgerupdates dot com) et on demande carrément les 24 mots secrets en les associant à l’adresse mail où le message a été envoyé. On ne fait plus dans la dentelle, d’autant que la liste des mails de possesseurs de wallets ledger est désormais publique (cf. ci-dessous).

Le domaine était enregistré depuis la veille chez namecheap.com, dont le support a été très réactif, et le domaine a été rapidement mis hors d’usage.

Et le futur dans tout ça ?

Ce qu’il faut retenir, c’est que les méchants pirates ne manquent pas d’imagination pour lancer des campagnes d’attaques, et que leurs techniques s’améliorent avec le fil du temps. Le phishing, grossier et facilement reconnaissable à ses débuts, se perfectionne pour devenir de moins en moins visible.

L’analyse du certificat d’un site reste encore une des meilleures mesures de prévention, mais dans le jeu du gendarme et du voleur, ce dernier sera toujours en avance. Et qui aurait imaginé que l’usage des Google Docs pourrait être détourné pour dissimuler du phishing voire servir de relais pour le command & control de botnets ? Et pourtant cela se fait depuis 2012 au moins…

Un dernier rappel utile

Les portefeuilles Ledger ne font que contenir et protéger les clés privées associées à vos adresses de cryptomonnaies. Vos cryptodevises ne sont donc pas en danger suite à la divulgation des données Ledger, car il faut aux attaquants à la fois un accès physique à votre portefeuille mais également le code PIN ou la liste des 24 mots utilisés pour l’accès de secours.

En ce qui concerne Ledger, la fuite de données a fini par être publiée gratuitement ces jours-ci. Les données volées sont donc facilement disponibles, y compris un fichier des commandes clients contenant l’adresse physique utilisée pour l’envoi des clés Ledger. De là à imaginer une vague de cambriolages…