Un ransomware (ou rançongiciel) est un programme malveillant qui bloque l’accès à votre poste ou à vos données, en réclamant une rançon pour le débloquer. La plupart du temps, les données du poste sont chiffrées (données locales mais aussi les données des partages réseaux).

Le déchiffrement est impossible, et les pirates ne redonnent pas nécessairement l’accès aux données, même en payant la rançon, souvent par manque de compétence.

En pratique

Comment éviter d’être touché ?

Ce programme malveillant se propage via des mails contenant soit un fichier exécutable dans une archive, soit un lien vers un site web compromis. La vigilance reste de mise : n’ouvrez jamais des pièces-jointes de mails douteux, et ne cliquez jamais sur des fichiers exécutables (.exe, .scr, .cab…), même si le mail semble provenir d’un expéditeur connu.

Par ailleurs, une bonne pratique est de réaliser régulièrement des sauvegardes de ses données importantes, autant à titre professionnel qu’à titre personnel.

Quelle réaction si j’ai ouvert une pièce-jointe suspecte ?

Tout d’abord, sachez qu’il ne sert en général à rien de payer la rançon : les pirates ne proposent que très rarement un service après vente…

Les seules actions à entreprendre sont de contacter immédiatement votre correspondant sécurité (si vous êtes en entreprise) et d’éteindre votre poste immédiatement pour arrêter le processus de chiffrement et limiter les dégâts, surtout si vous n’avez pas de sauvegarde.

Par ailleurs, il est conseillé de ne pas rallumer le PC ni de se connecter à sa session (dans le cas des utilisateurs Citrix) avant que la désinfection ne soit confirmée.

Creusons

Regardons ce qui s’est passé du côté de deux grandes affaires récentes.

WannaCrypt et NotPetya

Tout d’abord un grand bravo et un grand merci aux Shadow Brokers : pour avoir (officiellement) voulu empêcher la NSA de nous espionner (en révélant leurs outils), ils nous empêchent juste d’utiliser nos ordis. On dirait du Wikileaks ou des Anonymous…

Ces empaffés sont loin de connaître le principe de responsible disclosure, même s’il est vrai que les outils qu’ils ont mis au jour utilisaient des failles corrigées par Microsoft, mais force est de constater que la mise-à-jour des systèmes informatiques est une discipline difficile, et qu’il est à peu près certain qu’une faille même corrigée peut être exploitée encore longtemps ! Leur seule excuse est qu’ils sont peut-être liés à des acteurs russes1 ou autres, dont l’intérêt est au contraire de perturber le plus possible les systèmes d’informations étrangers (et la NSA du même coup).

Premier bilan

Des dizaines de milliers d’ordinateurs contaminés2 par WannaCrypt ! Moi je dis : chapeau. Ces publications sont une aubaine pour les perturbateurs de tout poil (cybercriminels, états, groupe d’intérêts divers)3.

Cyberattaque

On a parlé dans les media de cyberattaque. Mais ça n’est pas parce que les dégâts sont visibles et parfois importants que nous sommes face à une vraie cyberattaque. Ici, on s’approche plus de la pêche à la ligne que dans la salve de roquettes : on balance un hameçon et on regarde ce qu’on accroche au fil du temps. On est plus confronté à une cyberdéfaillance ou une cyberinfection qu’à une cyberattaque : l’ampleur des dégâts est proportionnelle à la négligence des services IT qui tardent à faire passer les mises-à-jour de sécurité ou à migrer sur des produits maintenus. Maintenant, les causes profondes peuvent être diverses (le budget IT étant sujet à tellement de contraintes…).

Et ensuite ?

Après, peu importe qui est derrière l’attaque (bien que ce mot soit galvaudé et hors de propos, cf. les propos de Jean-Marc Manach4, bien que je sois habituellement méfiant de ce qui vient de Slate.fr) : n’importe qui peut être derrière5, et c’est bien le problème. Il va falloir vivre avec cet héritage de la NSA et de toutes les agences de renseignements du monde dont une cible majeure est désormais nos ordinateurs ; enfin, les ordinateurs des méchants, mais les programmes malveillants ne font pas la différence, et si ces derniers tombent dans des mains criminelles ou inexpérimentées, le scenario de WannaCry se reproduira.

Il faudra redoubler d’attention lors des sauvegardes afin de ne pas sauvegarder les fichiers chiffrés ! Ou sinon s’assurer qu’une gestion de version conservera les versions précédentes, accessibles à l’utilisateur légitime. Microsoft a intégré une protection6 contre le chiffrement non souhaité dans ses solutions Office 365/OneDrive et Outlook. Reste que j’aimerai bien que Microsoft mette également une solution de chiffrement souhaité.

Quand à NotPetya, arrivé dans la foulée, d’autres éléments tendent à nous faire penser que l’apparence est trompeuse et qu’il s’agirait plutôt d’une véritable attaque informatique camouflée en ransomware ! Chiffrer des données sans garder aucun trace de la clé de chiffrement constitue un très bon moyen d’effacer ces données7, et donc potentiellement toutes les traces d’une activité illégale.

Voilà l’occasion de rappeler que l’attribution d’une attaque est souvent difficile.

Faut pas payer mais pourtant…

En 2019, les attaquants se sont rendus compte qu’une entreprise était bien plus disposée à payer pour récupérer ses données, car il est souvent plus facile de le faire en payant la rançon qu’en restaurant à partir de sauvegardes (on a vu en pratique que cela peut prendre plusieurs semaines). Exemples : Baltimore, Cognac…

Ainsi, deux fois plus d’entreprises (40% en 2019 contre 19% en 2018) touchées par un ransomware on payé la rançon pour récupérer leurs données. Un signal très positif pour les cybercriminels… De son côté le FBI estime que 140 millions de dollars de rançon8 ont été versés en six ans.

Après, on peut aussi prendre une assurance couvrant ce risque, mais certaines d’entre elles conseillent, lorsque le sinistre se produit, de… payer la rançon ! Car cela coûte moins cher que de remettre en état le SI, et donc l’assureur aura moins d’argent à débourser en remboursant l’équivalent de la rançon… C’est du joli !

Voir aussi :

- Over half of ransomware victims pay the ransom, but only a quarter see their full data returned | Kaspersky

- 5 nouvelles stratégies surprenantes employées par les gangs de ransomwares (informatiquenews.fr)

Des exemples à ne pas suivre

Voilà ce qui arrive quand on paye : ça recommence ! Une fois la rançon payée pour éviter la divulgation, que vont faire les pirates qui s’ennuie ? Ils vont redemander une rançon… Ca peut durer longtemps.

- Ransomware Groups Break Promises, Leak Data Anyway (phishlabs.com)

- Q3 Ransomware Demands rise: Maze Sunsets & Ryuk Returns (coveware.com)

Les recommandations du FBI

De plus en plus sollicité sur le sujet, le FBI a émis les recommandations suivantes :

- Ne pas payer !

- Avoir des sauvegardes hors-ligne de ses données essentielles (et plus) ;

- Avoir des copies des données essentielles en ligne dans le cloud (NDLA : chiffrées) ou sur un disque externe (un peu redondant avec la précédente, mais on peut interpréter cela comme « avoir plusieurs jeux de sauvegardes sur différents supports ») ;

- Sécuriser ses sauvegardes, en les rendant inaccessibles aux intrus (au moins interdire les modifications et l’effacement) ;

- Avoir un antivirus sur chaque terminal (çà ne mange pas de pain) ;

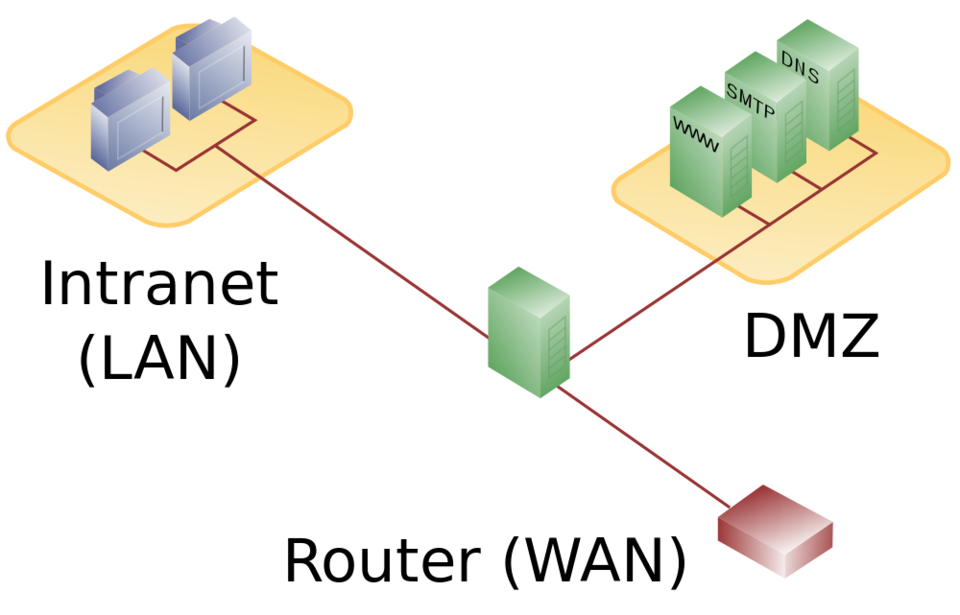

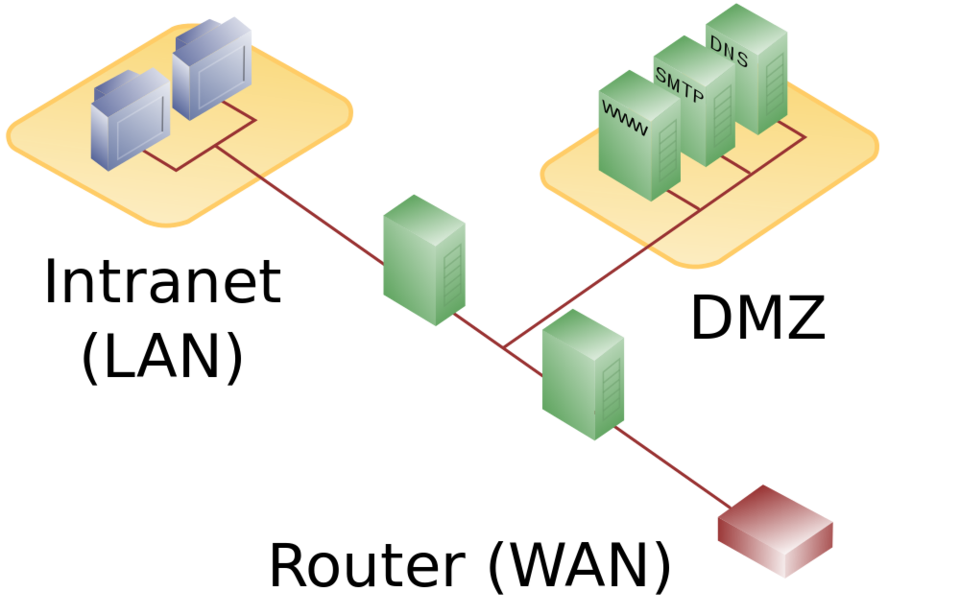

- N’utiliser que des réseaux sûrs et maîtrisés (facile à dire !), imposer les VPN pour les connexions externes, éviter les Wifi publics ;

- Utiliser une authentification renforcée (au moins deux facteurs robustes) ;

- Mettre-à-jour les postes et applications (NDLA : et les infras) avec les correctifs de sécurité ASAP.

A bien y regarder, ce sont les conseils de base pour tout système informatique, quelle que soit la menace.

Sources

- https://cyberguerre.numerama.com/2059-en-2019-les-attaques-par-ransomware-contre-le-secteur-prive-ont-ete-encore-plus-efficaces.html

- https://www.zdnet.com/article/ransomware-the-number-of-victims-paying-up-is-on-the-rise-and-thats-bad-news/

- https://www.bankinfosecurity.com/fbi-netwalker-ransomware-targeting-government-agencies-a-14744

- 6 Ways to Avoid a Ransomware Attack (gartner.com)